ببینید دوستان همیشه سعی کنید برای هر کاری که در سایتتون انجام میدید خودتون را جای کاربرای دیگه بزارید و ببینید این کار به درد اونها میخوره یا نه؟ مثلا تو مقاله نوشتن هم شما باید ببینید تو اون زمینه فعالیت شما چه مبحثی داغه در مورد اون بنویسید. اینطوری موفق میشید.

یکی از این موارد همین ظاهر سایت هستش. فکر کنید شما بهترین سئو را دارید و کاربر از یک موتور جستجو وارد سایت شما میشه، اگه سایت شما رنگ و آب قشنگی نداشته باشه، یا یک استایل بهم ریخته داشته باشه حاظرم قسم بخورم دیگه پاش رو تو سایات شما نمیزاره! حتی سریه بعد تو جسجتو هم که شما معرفی میشید ازتون رد میشه!

غیر از اینه؟ متاسفانه من بعضی از سایت های بزرگ را میبینم که استایل بهم ریخته ای داره و واقعا این نشون میده برای کاربر ارزش قائل نیستن. شما این موارد را بخوبی تو سایت های سازمانی و دولتی میتونید ببینید. الان تصویر زیر هدر سایت سازمان حسابرسی هست که متاسفانه میبینید مشکل داره و این مورد چندین وقته که همینه!

......

تا بحال به این فکر افتاده این کهوب سایت شما جزء کدامیک از انواع وب سایت می باشد؟ نگاه به این موضوع که وب سایت شما جزء کدام دسته از خدمات می باشد بسیار مهم و قابل توجه است لطفاً روی سوال های ذیل مدتی فکر کنید:

آیا شما می خواهید اطلاعات و عکس های شخصی خود را به نمایش بگزارید؟

آیا می خواهید خدمات خاصی را به کاربران اینترنت بدهید؟

آیا می خواهید خدمات سنتی و قدیمی خود را به روش مدرن تغییر دهید؟

آیا می خواهید محصولات خود را در اینترنت به فروش برسانید و این تجارت جدید را جزو کار خود کنید؟

آیا فقط می خواهید از این تکنولوژی جدید در میان رقیبان خود عقب نمانید؟

و ...

شما باید بعد از این که هدف خود را از داشتن یک وب سایت به

روشنی مشخص کردید به سوال هایی از این قبیل هم پاسخی به روشنی هدف خود

بدهید و روی این مسائل وقت بیشتری بگذارید، این را در نظر داشته باشد که کل

شروع کار طراحی اعم از طراحی گرافیک، پیاده سازی امکانات، برنامه نویسی،

خرید هاست و دامنه، جذب کاربر و ... جزو 40%

از کار طراحی می باشد این تفکر که شما برای طراحی یک سایت بلافاصله دست به

موس و کامپیوتر شوید یه اشتباه بسیار بزرگ است و هزینه و ضرر زیاد را به

همراه خواهد داشت.

سایت های زیادی در زمینه های مختلف وجود دارند که به موفقیت

های چشم گیر و درآمد های میلیونی از این راه دست یافتند مانند یاهو، گوگل،

ای بای، دیگ و .. که در ابتدای امر فقط سایتی ساده بوده که خدماتی را به

کاربران اینترنتی ارائه می کردند. اما هیچ وقت فراموش نکنید که این سایت ها

با داشتن خدمات جدید و قابل ارائه، که روی آنها برنامه ریزی کاملی انجام

شده و طی زمان و برنامه ریزی دقیق پیاده سازی شده است، به چینین موفقیت

هایی دست یافتند و بدون در نظر گرفتن این مطالب دستیابی به موفقیت امکان

پذیر نیست.

همانند کار خود که قبل از هر حرکتی و استفاده از شیوه و

ترفندی زوایای آن کار را به طور کامل سنجیده و زوایای این کار را در نظر می

گیرید، برای طراحی یک سایت باید اطلاعات کاملی را به دست آورید یا حداقل

با یک متخصص در این زمینه مشاوره کنید و اطلاعات لازم را به دست آورید و به

طور دقیق مشخص شود که شما چه خدماتی را در این دنیای مجازی ارائه می دهید و

در جزء کدام یک از دسته از وب سایت ها می باشید.

- وب سایت های دولتی

- وب سایت های شرکتی

- وب سایت های انتشاراتی

- وب سایت های خبری

- وب سایت های آموزشی و دانشگاهی

1.بدانید سئو (SEO) چیست.

2. بدانید موتورهای جستجو چگونه عمل می کنند.

3. روش ها و متدهای سئو را مرور کنید.

4. رقبای خود را لیست کنید.

5. کلمات کلیدی تجارت یا هدف خود را پیدا کرده و لیست کنید.

6. در مورد میزان ترافیک کلمات کلیدی هدف خود مطالعه کنید.(منظور از ترافیک میزان اقبال کاربران در جستجوی کلمات هدف است)

7. در مورد کلمات کم ترافیک نیز مطالعه کنید. (ابزار گوگل ترنز بسیار مفید و ساده است)

8. کلمات کلیدی رقیبان خود را مشاهده کنید.(میتوانید از طریق سایت های

مختلفی این کار را انجام دهید و یا با دیدن سورس صفحات وبسایت آنها اینکار

را انجام دهید.)

9. کلمات کلیدی خود را با کلمات رقیبان مقایسه کنید.

10. سعی کنید کلمات کلیدی هدف خود را هرگونه که میتوانید تهیه نمایید.

.......

امروزه پر کاربردترین ابزاری که کاربران جهت یافتن محصولات و اطلاعات بر روی اینترنت مورد استفاده قرار میدهند، موتور جستجو است. در نتیجه، یک رده بندی خوب در یک موتور جستجو

میتواند بسیار مفید و سودمند باشد. کاربران به ندرت تمایل به مطالعه صفحات

سوم به بعد از نتایج جستجو را دارند، لذا جایگیری در چنین صفحاتی، رده

بندی ضعیف نام میگیرد.

هدف از بهینه سازی موتور جستجو، افزایش تعداد بیننندگان یک سایت اینترنتی از طریق بالا بردن رتبه سایت در لیست غیر پولی و رایگان نتایج موتورهای جستجو می باشد.

دانستن و درک دقیق الگوریتم های بکار رفته

در یک موتور جستجو، بی شک مزایای بسیاری برای بازریاب موتورهای جستجو دارد.

هر چند که موتورهای جستجو هرگز راز اختصاصی کارکرد داخلی خود را فاش

نمیکنند ( به خاطر برخی عوامل) . همچنین، الگوریتم استفاده شده توسط یک

موتور جستجو در حقیقت ترکیبی از هزاران الگوریتم بهم پیوسته است.

حتی یک دانشمند کامپیوتر در Google

به تنهایی قادر به درک عوامل موثر در یک صفحه نتیجه جستجو نمی باشد و

قطعاً استنتاج الگوریتم های دقیق نیز غیرممکن، است. عملاً متغییرهای بسیار

زیادی درگیر این مسئله هستند. برخی از این فاکتورها به عنوان بهبود

فاکتورهای منفی سبب آسب رسیدن به رتبه وب سایت می شوند. بازاریابان

موتورهای جستجو از بسیاری از عوامل رده بندی آگاهی دارند که برخی از آنها

توسط خود شرکت های مولد موتورهای جستجو ارائه و مورد تائید قرار گرفته اند.

باید به طور خاص در مورد منابع خود در حیطه بهینه سازی

موتورهای جستجو، آگاهی داشته باشید . حتی برخی از این اطلاعات به ظاهر مفید

میباشند، ولی در واقع اشتباه هستند. یکی از مکانهایی که میتوانید اطلاعات

درستی در این زمینه کسب کنید.

فاکتورهای زیادی بر روی موتورهای جستجو تاثیر گذار است سعی میکنیم به تشریح آنها بپردازیم.

ايميل شما مي تواند داراي يك امضاي باشد كه در انتهاي پيغام شما ظاهر مي شود امضاي ايميل همان امضايي كه شما با دست خو مي زنيد نيست بلكه شامل اطلاعات مفيدي درباره شما است. حتماً تا به حال در ايميل خود با گزينه Signature روبرو شده ايد اين همان جايي است كه شما مي توانيد امضاي الكترونيكي خود را قرار دهيد. اما اين امضا حاوي چه مطالبي ميتواند باشد و استفاده از آن چه لزومي دارد؟ در اين مقاله مطالبي در مورد امضاي ايميل مي خوانيد.

ــ امضاي شما مانند يك كارت ويزيت مي تواند شامل نام، عنوان، شماره تلفن يا فكس، آدرس محل كار و آدرس پست الكترونيكي (ايميل) شما باشد.

ــ استفاده از امضاي الكترونيكي باعث صرفه جويي در وقت شما مي شود اگر زمان براي شما اهميت دارد استفاده از امضاي الكترونيكي به شما در صرفه جويي در زمان كمك مي كند چون براي هر ايميل لازم نيست يك سري اطلاعات تكراري را مرتباً تايپ كنيد.

ــ بعضي از نرم افزارهاي پست الكترونيكي به شما امكان ذخيره بيش از يك امضا را مي دهند بنابراين مي توانيد مثلاً براي ايميل ههاي شخصي از يك امضا و براي ايميل هاي كاري از يك امضا استفاده كنيد.

ــ ممكن است در آينده امضاي پست الكترونيكي شامل يك كد رمز باشند تا بتوان فرستنده نامه را مشخص كرد و به اين وسيله به يك پيغام ايميل مانند يك كاغذ نامه سنديت داد.

كوكي عبارت است از يك پيغام كه سرور به مرورگر ( Browser ) شما مي فرستد. مرورگر شما اين پيغام را در يك فايل متني ( Text ) ذخيره مي كند. پس از آن هر بار كه كه شما به آن سرور مراجعه مي كنيد ( يعني يك صفحه از وب سايتي را كه روي آن سرور قرار دارد باز مي كنيد. ) يا به عبارت ديگر هر بار كه مرورگر شما (مثلاً اينترنت اكسپلورر ) در خواست يك صفحه از آن سرور مي كند اين پيغام را به آن سرور باز مي گرداند.

هدف اصلي كوكي ها شناسايي كاربران است تا تنظيماتي را كه كاربر بنا بر سليقه خود دفعة قبل روي يك وب سايت مثلاً ياهو انجام داده اكنون هم بتواند صفحه را با همان تنظيمات دفعه قبل برايش باز كند. براي مثال فرض كنيد در Hotmail يك ايميل درست كرده ايد و اكنون بعد از چند روز دوباره وارد سايت Hotmail مي شويد تا با وارد كردن ID (يا شناسه ) و پسورد وارد ايميل خود شويد و مشاهده مي كنيد كه با باز شدن صفحه ID شما از قبل نوشته شده است يا حتي اگر از قبل اين امكان را ايجاد كرده باشيد پسورد شما هم وارد شده فقط كافيست اينتر را بزنيد و وارد ايميل خود شويد. و زمانيكه در گوگل زبان خود را انتخاب مي كنيد و دفعه بعد كه وارد گوگل مي شويد و زبان مورد نظر شما به طور اتوماتيك انتخاب شده است همه اين كارها و بسياري از كارهاي ديگر اينچنيني بوسيله كوكي ها انجام مي شود در حقيقت از طريق كوكي ها سرور وب صفحات را مطابق عادت و سليقه شما باز مي كند و به اين طريق در وقت و حوصله شما صرفه جويي مي شود.

.......

هيچ قانون سخت و قاطعي براي بوجود آوردن يك وبلاگ وجود ندارد. با رعايت چند نكته وبلاگ نويسان مي توانند ميزان مقبوليت وبلاگ خود را افزايش دهند.

......

شبكه ابر بزرگراه اطلاعات : اينترنت

وب و www و w3 : كل وب

صغحه وب ( web page ) : يك پرونده ساده وب هر چيزي كه در پنجره مرورگرتان (browser ) ميتوانيد بينيد.

مرورگر، مرورگر وب ( browser , web browser ) : قسمتي از نرم افزار كه در كامپيوتر و به شما اجازه مي دهد تا صفحات وب را ببينيد. معمولترين مرورگرهاي وب يا web browser ها عبارتند از Internet Explorer و Netscape .

......

هر دستگاهي كه در اينترنت وجود دارد يا به آن متصل است يك شماره شناسايي منحصر به فرد دارد كه به آن آدرس IP يا شماره IP گفته مي شود. يك آدرس IP چيزي مثل اين است: 127. 55. 27. 216

تركيبي از 4.3 ميليارد آدرس IP

همانطور كه در بالا ذكر شد آدرسهاي IP براي قابل فهم بودن افراد معمولاً به صورت دسيمال (دهدهي) بيان مي شوند. كه با نقطه از يكديگر جدا شده اند. اما كامپيوتر ها با شكل باينري (دودويي) اعداد سروكار دارد و براي ارتباط با يكديگر آنرا در قالب صفر و يك بيان مي كنند مانند مثال زير:

11011000. 00011011. 00111101. 10001001

8تا 8تا 8تا 8تا

چهار عدد در يك آدرس IP اكت (به معناي هشتايي) ناميده مي شوند، چون هر عدد به تنهايي از 8 عدد باينري تشكيل شده است. با تركيب همه اعداد 32 عدد باينري خواهيم داشت. آدرس IP از اعداد 32 بيتي تشكيل شده است. كه هر كدام از 8 وضعيت مي تواند 0 يا 1 باشد. يعني براي هر هشتايي 2 به توان 8 تا، 256 عدد مخلتف را مي توان در نظر گرفت. پس هر عدد كه بين نقطه ها قرار مي گيرد مي تواند بين 0 ــ 255 باشد. با توجه به اين كه 4 عدد داريم كه با نقطه از هم جدا مي شوند مجموعاً 2 به توان 32 يا مجموعاً 4294967296 عدد منحصر به فرد خواهيم داشت.

در نتيجه در حدود 4.3 ميليارد عدد را مي توان براي آدرسهاي IP منحصر به فرد معين كرد البته با صرفنظر از تعدادي آدرس معين كه استفاده از آنها براي عموم محدود شده است. مثلاً آدرس IP به صورت 0. 0. 0. 0 براي شبكه default و آدرس 255. 255. 255. 255 براي broad cast رزرو شده اند.

تركيب اين اعداد فقط براي دادن يك شماره منحصر به فرد و شناسايي نيست بلكه براي ايجاد كلاسهايي است كه بتوان آنها را به يك شغل، دولت، منطقه خاص و غيره نسبت داد.

اعداد بين نقطه ها يا اكت ها (هشتايي) به دو قسمت تقسيم مي شوند. شبكه و هاست. اولين عدد بين نقطه ها مربوط به شبكه است. اين عدد براي شناسايي يك شبكه كه يك كامپيوتر به آن متصل است استفاده مي شود.

هاست (كه گاهي با نام Node شناخته مي شود) كامپيوتري كه واقعاً در شبكه وجود دارد مشخص مي كند. قسمت مربوط به هاست معمولاً آخرين عدد است. 5 كلاس IP به علاوه آدرسهاي خاص مشخص وجود دارد:

ــ default network: يا شبكه پيش فرض كه آدرس IP آن 0. 0. 0. 0 است.

ــ كلاس A: اين كلاس براي شبكه هاي خيلي بزرگ است. مانند يك كمپاني عظيم بين المللي كه داراي يك شبكه بزرگ است. آدرسهاي IP كه اعداد اول آنها (اولين اكت) از 1 تا 126 باشد قسمتي از اين شبكه هستند. سه عدد بعدي براي شناسايي Host به كار مي روند. اين بدان معناست كه 126 شبكه كلاس A وجود دارند كه هر كدام 16777214 هاست و مجموعاً 2 به توان 31 آدرس IP منحصر به فرد مي توان ساخت. اما نيمي از اين تعداد آدرس IP قابل دسترسي است. در شبكه هاي كلاس A اولين عدد باينري هميشه صفر است.

آدرس خود يا loopback: اين آدرس IP عبارتست از 127. 0. 0. 1 با اين آدرس IP يك كامپيوتر مي تواند پيغامي را براي خودش ارسال كند. اين آدرس معمولاً براي عيب يابي شبكه و تست كردن آن استفاده مي شود.

منبع: www.yadbegir.com

در اینجا چند گونه از روش های هک و نوع عملکرد آنها را برای شما می آوریم.

۱-Bluejacking

ابتدا اجازه دهید نگاهی به Bluejacking بیندازیم. در Bluejacking یک هکر ممکن است پیام های نا خواسته را به قربانی در قالب شماره ی کارت اعتباری یا شماره ی تلفن همراه یا یک متن جالب ارسال کند که بعد از باز کردن متن یا تماس با شماره ی داده شده به تلفن قربانی نفوذ می کند. توجه داشته باشید هکر برای ارسال پیام های نا خواسته نیازی به شماره تلفن شما ندارد این پیام ها را از طریق بلوتوث ارسال می کند؛ در صورتی که قربانی این پیام ها را به صورت اس ام اس دریافت می کندنه در قالب یک فایل در فولدر بلوتوث و هرگز نمی فهمد که به تلفنش نفوذ شده ، در حالی که هکر به تمامی اطلاعات آن تلفن دسترسی پیدا کند.

.......

چند سالی است که طرحی با نام کیف پول همراه در دنیای تکنولوژی بر سر زبان ها افتاده و خبر از رهایی شما از کیف پول و کارت های اعتباری تان می دهد .کیف پول همراه یا همان Wallet phone که برای اولین بار در ژاپن رونمایی شد ، سامانه ای جدید برای مدیریت امور مالی است که از آن می شود برای انتقال پول ، خرید شارژ سیم کارت،پرداخت قبوض،خرید و سایر امورمالی روزمره استفاده کرد .

موفقیت پرژه کیف پول تلفن همراه،در ژاپن و آزمایش های گسترده نشان داده که این فناوری آماده است تا تلفن همراه را جایگزین کارت اعتباری و پول نقد کرده و همچنین به عنوان بلیت الکترونیک ، وسایل حمل و نقل عمومی و سینما و کلید الکترونیک برای درهای خانه ها و اداره ها به کار رود . تقریباً تمامی اپراتورها ، تکنولوژی کیف پول همراه را پذیرفته اند و بعضی از اپراتورها هم در زمینه پیشتاز بوده اند .

شرکت های AT&T و T-Mobile و VerizOn ، سیستم ISIS را تشکیل داده اند تا به توسعه کیف پول همراه کمک کنند . این تکنولوژی ممکن است در اواسط سال ۲۰۱۲ یک جریان تجاری را ایجاد کند که هدف آن فروش ۵۰۰ هزار تلفن همراه با کارکرد های کیف پول تلفن همراه باشد .

بزرگ ترین برندهای تلفن همراه جهان مانند سامسونگ ، HTC و نوکیا طرح تولید تلفن های دارای امکان پرداخت را آغاز کرده اند و همچنین اپل قرار است این سیستم را روی iPhone5 قرار دهد.

اما موضوعی که ما را واداشت تا به معرفی کیف پول همراه Wallet phone بپردازیم ، ورود این سامانه به سیستم مخابراتی کشور است . همزمان با نمایشگاه ایران تلکام ۲۰۱۱ ، اپراتورهای تلفن همراه داخلی هم شروع فعالیت خود را در این زمینه به صورت رسمی عنوان کردند .

با استفاده از این سیستم ، شما می توانید پول خود را در تلفن همراهتان حمل کنید . با این روش علاوه بر سهولت و سرعت ، امنیت پول خود را هم تضمین کرده اید . با کیف پول همراه همواره و در تمامی نقاط به پول دسترسی دارید و تنها شما هستید که می توانید از این پول استفاده کنید .

اپراتور اول تلفن همراه اولین شرکتی است که این سامانه را با نام جرینگ برای کاربران خود فراهم کرده است . برای استفاده از خدمات جرینگ ، تنها به یک گوشی تلفن همراه با سیم کارت همراه اول نیاز دارید.

با استفاده از خدمات جرینگ نیازی به داشتن حساب بانکی نیست و از روشهای مختلف می توان پول به جرینگ واریز کرد . ثبت نام در جرینگ رایگان است و از وجه واریزی در جرینگ می توان برای کلیه امورمالی روزانه استفاده کرد .

همچنین شرکت ایرانسل هم که خدماتی مشابه گوگل Wallet ارائه می دهد ، در آینده ای نه چندان دور روی این اپراتور فعال می شود . این سرویس به وسیله یک کیت که به پشت تلفن همراه شما وصل می شود فعال می شود

نوت بوکها به آرامی در حال کسب محبوبیت در میان کاربرانی هستند که نیاز به یک کامپیوتر فوق الاده قابل حمل برای پردازش اطلاعات و مرور اینترنت دارند . عدم نصب درایوهای نوری در نوت بوکها یکی از عوامل مهم در افزایش عمر باتری نوت بوک است اما این امر در هنگام نصب سیستم عامل جدید مانند ویندوز۷ ما را دچار مشکل می کند . نصب متعارف سیستم عامل از طریق DVD یا CD است که در این مورد ممکن نیست . تنها راه ممکن نصب ویندوز ۷ از طریق USB درایو است

........

برای خرید لپ تاپ به نکات زیر دقت کنید :

۱٫ قبل از رفتن به بازار به طور مشخص و واضح احتیاج ها و نیازهایی که به خاطر آن می خواهید لپ تاپ بخرید را فهرست کنید . این طوری انتخاب یک مدل از میان انواع مختلف برندها و سری های گوناگون محصولات ساده تر می شود و در ضمن می توانید در خرج کردن پول تان هم صرفه جویی کنید .

۲٫ اولویت های خود را در فهرستی که گفتیم مشخص کنید . با یک لپ تاپ سبک که راحت جابه جا می شود نمی توانید کار گرافیکی انجام دهید یا انتظار نداشته باشید جدیدترین بازی روز روی آن اجرا شود . کارت گرافیک یکی از نکات مهم هنگام خرید لپ تاپ است چون بیشتر موارد شما نمی توانید کارت گرافیکی تان را عوض کنید .

۳٫ یکی از مهم ترین مشکلات لپ تاپ های جدید، داغی بیش از حد آنهاست. فارغ از مشخصات فنی و اطلاعات تجاری لپ تاپ ها سعی کنید اطلاعاتی هم راجع به برق مصرفی و میزان گرمایی که تولید می کنند به دست بیاورید.

۴٫ اگر زیاد در موقعیت هایی قرار می گیرید که به منبع برق شهری دسترسی ندارید، حتماً زمان نگه داشتن شارژ و عمر باتری را به عنوان یک عنصر مهم قلمداد کنید و ببینید آیا در پک اصلی لپ تاپ ، باتری اضافه هم عرضه می شود ؟

۵٫ پردازنده ، یکی از قطعات در خور توجه لپ تاپ است و با توجه به عملکردی که از سیستم انتظار دارید باید نوع مناسبی را انتخاب کنید .

۶٫ هنگام خرید لپ تاپ به میزان حافظه اصلی (RAM) آن توجه کنید .

۷٫ به رنگ و وضوح تصویر ، روشنایی و مصرف برق نمایشگر آن دقت کنید .

۸٫ پورت ها و تکنولوژی های ارتباطی موضوعی در خور توجه هستند.

۹٫ در بررسی مشخصات فنی آن باید به سرعت ، ظرفیت و نوع هارد درایو آن دقت داشته باشید .

اگر شما هم به صورت بیسیم و به اصطلاح از طریق مودم وایرلس از اینترنت خود استفاده میکنید و همواره شک دارید که آیا شخص دیگری هم از اینترنت بیسیم شما استفاده میکند یا خیر، تنها کافی است یک برنامه بسیار سبک را بر روی سیستم خود نصب کنید تا هر گاه غریبهها قصد استفاده از اینترنت شما را داشتند، به شما هشدار دهد.

Wireless Network Watcher یک برنامه ویندوزی رایگان است که Wi-Fi شما را از گزند غریبهها در امان میدارد. در واقع با استفاده از این برنامه هرگاه دستگاه دیگری نیز از اینترنت شما استفاده کند، به شما هشدار داده خواهد شد. برای استفاده از این برنامه بسیار ساده مراحل زیر را طی کنید.

ابتدا برنامه Wireless Network Watcher را دانلود و نصب کنید.

برنامه را اجرا کنید و از منوی Options گزینه های Beep On New Devices و Background Scan را اجرا کنید.

سپس کلید F5 را فشار دهید تا کلیه دستگاههایی که از اینترنت بیسیم شما استفاده میکنند را مشاهده کنید.

به نوشته زومیت، توجه کنید که پرینتر و سایر دستگاههای موجود در شبکه خانگی تان در این برنامه نمایش داده میشوند. بنابراین در صورت مشاهده استفاده غریبهها از اینترنت، قبل از خاموش کردن مودم و تعویض رمزعبور کلیه دستگاهها را شناسایی کنید.

اینکه ما محیط اطراف را به شکل سه بعدی می بینیم به این دلیل است که دو چشم داریم . فاصله ای که بین چشمها وجود دارد و تفاوت منظر دید آنها ، باعث می شود هر کدام تصویر مربوط به خودش را ببیند . نور هایی که از اجسام خارج می شود ، سه نور اصلی را در بر می گیرد که عبارتند از سبز ، قرمز و آبی . یه موضوع مهم در ارتباط با این سه نور اصلی این است که اگر یکی از آنها را از فیلتری که رنگ دیگری است رد کنیم ، چیزی که این طرف فیلتر دیده می شود ، سیاه خواهد بود . مثلاً اگر نور قرمز را ار طلقی آبی رنگ رد کنیم ، چیزی که می بینیم به جای قرمز ، سیاه است . از این ویژگی برای ساخت عینک های سه بعدی استفاده می شود ؛ یعنی تصویر دیگری را با رنگ دیگر ایجاد می کنند . عینک های سه بعدی به جای شیشه از دو طلق تشکیل تشکیل شده که رنگ های مخالف دارند . مثلاً اگر تصویری را که به چشم راست باید برسد ، به رنگ قرمز کشیده باشند ، طلق آبی را چلوی چشم چپ می گذارند و اگر تصویر چشم چپ را آبی کشیده باشند ، جلوی آن طلق قرمز قرار می دهند . اگر تصاویر صحیح کشیده شده باشند ، هر چشم تصویر مربوط به خودش را می بیند و در نهایت تصویر کل دیده شده ، تصویری سه بعدی خواهد بود .

بلوتوث در ابتدا توسط شرکت مخابراتی سوئدی اریکسون به عنوان یک فن آوری بیسیم کم مصرف برای برد های کوتاه که می توانست برای ایجاد شبکه های بیسیم شخصی مورد استفاده قرار گیرد ارائه شد و به سرعت مورد تأیید و استفاده دیگر شرکت ها قرار گرفت . به عبارت دیگر تکنولوژی بلوتوث با استفاده از تراشه های رادیویی که در دستگاه های الکترونیکی کارگذاشته شده اند می تواند اقدام به تبادل اطلاعات با دستگاهای دیگری که از همان فرکانس رادیویی استفاده می کنند بپردازد بنابر این تمامی دستگاه های الکترونیکی دارای این فن آوری را مانند تلفن های همراه ، لپ تاپ ، دوربین های دیجیتال ، پرینتر ، تجهیزات صوتی ، و غیره را می توان بدون استفاده از کابل به یکدیگر متصل کرد .

نام بلوتوث از یک پادشاه وایکینگ دانمارک در قرن ۱۰ به نام هارالد Blatand گرفته شده است که ترجمه آن در اینگلیسی به صورت بلوتوث است .

......

اگر شما اهل چت کردن با دوستان و آشنایان در نرم افزارهای چت و شبکه های اجتماعی هستید وب کم (webcam) ابزاری است که به شما کمک میکند تا به گفتگوی تصویری از طریق شبکه اینترنت و یا به ضبط ویدئو هایی بپردازید که به راحتی از طریق اینترنت منتقل می شود . اما از بین انواع مدلهای وبکم بهترین برای نیازهای ما چیست ؟؟

یکی از قطعات خاص رایانه که مشتریان را همیشه سر در گم می کند، کارت گرافیک است. گاهی این وسواس با اطلاعات غلط در هم می آمیزد و نتیجه معکوس به بار می آورد . ۱۰ نکته اساسی در مورد خرید کارت گرافیک وجود دارد که می تواند شما را در انتخابی مناسب راهنمایی کند.

سلام دوستان من امروز می خوام آموزش ثبت دامنه رایگان tk را به صورت کاملا تصویری بدم این رو بدونید که ثبت دامنه tk در این سایتی که معرفی می کنیم کاملا رایگان می باشد به دلیل زیاد بودن آموزش ما آن را در ادامه مطلب گذاشته ایم پس برای ثبت دامنه ی خود به ادامه مطلب این مطلب بروید

100% رایگان

سلام دوباره با معرفی چند سایت درج تبلیغات رایگان برگشتیم این سایت ها این ها هستند:

qazvinads.com

niazjoo.ir

agahi7.ir

niazmandiha.net

hami24.com

1000niaz.com

2mihan.com

7010.ir

agahiweb.com

payamsara.com

takro.net

سلام دوستان عزیز امروز می خوام چند سایت هاست رایگان به شما معرفی کنم این سایت ها به صورت زیر می باشند:

xzn.ir

ugig.ir

bdk.ir

youhosting.ir

vvs.ir

asan-web.ir

gigfa.com

نظر یادت نره

سلام دوستان من امروز می خواهم چند سایت دامنه رایگان را به شما معرفی کنم برای کسانی که به خوبی نمی دونند مثلا اگر وبلاگ شما به صورت oneit.blogfa.com باشد با دامنه می تونید آن را به oneit.com تبدیل کنید پس این سایت ها به صورت زیر هستند:

www.orq.ir

fay.ir

www.dxd.ir

co1.ir

www.wex.ir

www.vov.ir

s2a.ir

2fa.ir

3de.ir

www.760.ir

با این حال بهترین سیستم دامین دهی در حال حاضر سایت های خارجی زیر است

dot.tk

co.cc

cz.cc

برای ثبت سایت شما در بیش از سیصد و پنجاه موتور جستجو (!) ، روی این لینک کلیک کنید:

برای ثبت سایت شما در بیش از سیصد و پنجاه موتور جستجو (!) ، روی این لینک کلیک کنید:

سایت زیر این توانایی را دارد که سایت شما را در ۱۵۰موتور جستجو ثبت کند:

http://www.searchengineoptimizationcompany.ca/tools/search-engine-submitter

پس از وارد کردن آدرس سایت و ایمیل خود دکمه ADD URL رابزنید و صبر کنید تا مراحل ثبت انجام شود. این کار حدود ۳تا ۸ دقیقه طول می کشد.

البته سایت زیر هم سایت بسیار قدرتمندی است در این زمینه:

http://www.submitdomainname.com

ثبت سايت يا بلاگ در موتور های جستجو (Google, Yahoo, MSN)

اینم یک سایت خوب دیگه:

http://www.urlzip.ir/myred/reg.htm

ثبت وبلاگ یا سایت در 360 موتور جستجوگر معروف جهت افزایش آمار بازدید

موتورهاي جستجو معمولا پس از مدتي از راه اندازي سايت ها و وبلاگ ها ، نام و مطالب آنها را نوشته و شما تیکشونو برمیدارید یا اضافه می کنید

دوستان عزيز همانطور كه مشاهده مي كنيد در اين صفحه تعدادي از اصطلاحات چت آورده شده است و بقيه جدول خالي گذاشته شده است و خانه هاي خالي اين جدول بوسيله شما پر خواهد شد فقط اصطلاحاتي را كه فكر مي كنيد زياد به كار مي رود يا جالب است براي ما بفرستيد

| thank you | TU |

talk to you later |

K2UL8R |

| love you like brother | LULAB | laugh to myself | LTM |

| love you like sister | LULAS | male or female | Mor F? |

| thanks | THX | no problem | NP |

| bye for now | B4N | age/sex/location | A/S/L? |

| see you later | CUL | see you | CU |

| see you later | CUL8ER | bye for now | BFN |

| end of message | EOM | thank you | MER30 |

| I love you | ILU يا ILY | I see | IC |

| later | L8R | ||

بلاگينگ و وبلاگ نويسي يكي از مرسوم ترين روش هاي بيان عقايد است كه بوسيله آن هر كسي در هر مقام و موقعيتي فرصت ارائه نظر و افكارش را پيدا مي كند. و هموطنان ما هم از اين فرصت اينترنتي استقبال گسترده اي كرده اند. كه اين موضوع باعث افتخار همه ايرانيان است ولي غير از چند سرويس دهنده وبلاگ ايراني كه بعضاً خوب هم عمل كرده اند. سرويس دهندگان ديگري هم وجود دارند كه امكانات مناسبي در اختيار كاربران قرار مي دهند ولي در بين هموطنان ما خيلي شناخته شده نيستند لذا وظيفه خود دانستيم برترين اين خدمات دهندگان غير ايراني را در اين زمينه در اختيار خوانندگان عزيز ياد بگير دات كام قرار دهيم.

ClearBlogs.com در اين بلاگ به سادگي و سرعت مي توانيد مطالب عكس ها و... خود را ارسال كنيد و به نمايش بگذاريد.

Blogger.com اين سرويس توسط گوگل ارائه مي شود كه براي همه شناخته شده است.

Createblog.com سرويس وبلاگي با ديد ايجاد اجتماعات اينترنتي

Studio at Home بهترين پلت فرم براي يك وبلاگ را ارائه مي نمايد.

LiveJournal يك ابزار ارتباطي ساده كه به شما اجازه مي دهد عقايد خود را ابراز كنيد و به دوستان خود متصل شويد

Blogster در دو دقيقه وبلاگ خود را ايجاد نماييد.

Blog.com در سه مرحله ساده وبلاگ نويس شويد.

Blogates با سرعت هر چه تمام وبلاگ خود را ايجاد نماييد.

در اينترنت وب سايت هاي مختلفي خدمات پست الكترونيك (يا همان ايميل) را ارائه مي نمايند. ولي درايران هموطنان ما علاقه خاصي به استفاده از سرويس هاي مختلف و پست الكترونيك يا ايميل ياهو دارند. كه البته يك سرويس تمام عيار و بي عيب نيست. بلكه معايبي هم دارد مثلاٌ كند است و گاه پيش مي آيد كه پيغام شما با تاخير به مقصد مي رسد. در ضمن ايميل ياهو از نظر امنيتي هم در سطح پاييني است علت آن هم ساده است چون اين سرويس كاربران زيادي دارد طبيعي است كه خرابكاران اينترنتي بيشتر روي آن سرمايه گذاري مي كنند و نرم افزار هاي فراواني براي هك كردن ايميل ياهو يافت مي شود. حال اگر شما فردي هستيد كه از ايميل خود استفاده زيادي مي كنيد و براي شما مهم است كه اطلاعات ايميل شما به دست افراد نا محرم نيفتد بهتر است سرويس هاي ديگر را امتحان كنيد، كه كمتر شناخته شده است. در همين راستا تعدادي از سرويس هاي معتبر پست الكترونيك را به شما معرفي مي نماييم.

برای دیدن مقاله کامل به ادامه مطلب بروید>>>

آیا در کامپیوتر خود اطلاعاتی مانند نامه های عاشقانه، عکس های خصوصی، یا اطلاعات محرمانه کاری دارید؟ اگر یک اتصال اینترنتی دائمی مانند ADSL دارید باید بدانید که در برابر هکر ها تقریبا بی دفاع هستید و یک هکر بدون داشتن دانش خاصی می تواند به کامپیوتر شما دست پیدا می کند.

هر گاه به اطلاعات خصوصی شما دست پیدا کنند می توانند، به مدارک شخصی موجود در کامپیوتر شما دست پیدا کنند می توانند فایل های سیستم شما را خراب کنند یا نرم افزار های دلخواه خود را روی کامپیوتر شما نصب کنند نرم افزار امنیتی شما را تحت کنترل خود درآورند و خراب کاری های دیگری انجام دهند.

همچنین هکر های می توانند بدون اطلاع شما میکروفن یا وب کم کامپیوتر شما را روشن کنند و به این ترتیب صدا و تصویر شما را ضبط کنند و از آن سوء استفاده کنند.

برای دیدن مقاله کامل به ادامه مطلب بروید>>>

خانه شما محلی است برای آرامش جایی که در آن احساس امنیت می کنید اما زمانیکه خانه خود را ترک می کنید ممکن است فردی نابکار در کمین باشد و از نبود شما به هر نحوی سوء استفاده کند یا اقدام به دزدی کند این مقاله را برای شما تهیه کردیمو در آن توصیه هایی برای بهتر کردن وضعیت امنیتی خانه ارائه شده است به امید اینکه مورد توجه دوستان یاد بگیر دات کام قرار بگیرد.

وقتی که خانه خود را برای مدتی طولانی ترک می کنید، باید طوری وانمود کنید که کسی در خانه حضور دارد. می توانید یک تلوزیون یا رادیو را روشن نگه دارید. می توانید از مدار های مدت دار یا تایمری برای روشن و خاموش کردن چراغ ها استفاده کنید. بهترین کار این است که خانه تان را به یکی از دوستان و آشنایان خود بسپارید تا در مدتی که آنجا نیستید مسئولیت آنرا به عهده بگیرند.

قفل همه درها و پنجره ها را چک کنید و اگر قفل دری مشکل دار است آنرا تعویض نمایید. چه بسیار سارقانی که هنگام شکستن قفل گیر افتاده اند بنابراین هر چه می توانید راه های ورود را برای او سخت تر کنید.

حتما روی در ورودی یک چشمی قرار دهید تا بتوانید کسی را که پشت در ایستاده است ببینید. آیفون تصویری هم یکی از ابزار های امنیتی بسیار مفید است حتی می توانید رفتار های افراد مشکوک در اطراف خانه خود را بدون اینکه متوجه شما بشوند مورد بررسی قرار دهید.

کلید یا کنترل ریموت در پارکینگ را در جاهایی مانند داخل صندوق پست، داخل جاکفشی، درون گلدان، بالای چهارچوب در یا مانند آنها قرار ندهید. به جای آن یک کلید اضافی به دوستان یا فامیل نزدیک که از او مطمئن هستید بسپارید.

برای اطمینان از اینکه درها و پنجره ها از بیرون باز نمی شوند می توانید از داخل یک تکه چوب یا میله آهنی پشت آنها قرار دهید.

کمد ها و کشو های چوبی بدترین جا برای نگهداری اشیاء قیمتی است بدانید که اولین جاییکه سارقان می گردند همین کمد ها است پس از قرار دادن اموال قیمتی خود در آنها خود داری کنید. بخصوص کشویی که قفل دارد و قفل شده است اولین چیزی است که جلب توجه می کند.

همیشه در گاراژ خود را ببندید.

مخفیگاه های خانه خود را همیشه پنهان کرده و به خوبی از آنها محافظت نمایید. درباره گاو صندوق یا مخفیگاه خانه خود به دیگران چیزی نگویید. بهترین کار این است که کسی نداند چیز ارزشمندی در خانه دارید.

اگر می توانید جواهرات و اشیاء گرانقیمت خود را در صندوق امانات بانک ها نگه داری کنید این بهترین و کم ریسک ترین کاری است که می توانید انجام دهید. اگر این کار برای شما مقدور نیست بهتر است مخفیگاهی امن در خانه خود بسازید.

وقتی که خانه را ترک می کنید هیچگاه یادداشتی نگذارید چون به این ترتیب به سارقان اطلاعات با ارزشی می دهید و آنها خواهند فهمید که چقدر زمان دارند و با خیال راحت تمام خانه شما را زیرو رو می کنند. همچنین اینکار مانند این است که برای آنها دعوتنامه ای گذاشته اید و به آنها گفته اید بله خوش آمدید کسی خانه نیست.

اگر برای مدت طولانی خانه نیستید از یکی از همسایه ها یا دوستان خود بخواهید که نامه ها، قبض ها و روزنامه هایی را که برای شما می آیند را بردارند. چون این نشانه ای واضح است که می گوید شما خانه نیستید.

اجازه ندهید اطلاعات خصوصی شما لو رود

این ابزار رایج یاهو مسنجر که برای چت بکار می رود می تواند ناگهان تبدیل به نرم افزاری بسیار خطرناک شود و کاربران تازه کار قربانی کاربران نابکار شوند. و اخیرا گزارش های زیادی منتشر شده است بدین مضمون که کامپیوتر افراد از طریق چت آلوده شده و اطلاعات شخصی و خصوصی آنها لو رفته است. و بدتر از آن این است که بعضی از این تازه کار ها اجازه می دهند نرم افزار های مخرب در کامپیوتر شان دانلود و نصب شوند آنها خود را با دستان خود دچار مشکل کرده اند.

به همین دلیل تصمیم گرفتم نکات پایه برای چت یاهو با ایمنی بیشتر را یادآوری نمایم.

برای دیدن کل نکته ها به ادامه مطلب بروید>>>

يك فايروال از شبكه شما در برابر ترافيك ناخواسته و همچنين نفوذ ديگران به كامپيوتر شما حفاظت مي كند. توابع اوليه يك فايروال به اين صورت هستند كه اجازه مي دهند ترافيك خوب عبور كند و ترافيك بد را مسدود مي كنند! مهمترين قسمت يك فايروال ويژگي كنترل دستيابي آن است كه بين ترافيك خوب و بد تمايز قائل مي شود.

وقتي آن را نصب مي كنيد فايروال بين كامپيوتر شما و اينترنت قرار مي گيرد. فايروال به شما اجازه مي دهد صفحات وب را ببينيد و به آنها دسترسي داشته باشيد، فايل download كنيد، چت كنيد و ... . در حاليكه مطمئن هستيد افراد ديگري كه در اينترنت مشغول هستند نمي توانند به كامپيوتر شما دست درازي كنند. بعضي از فايروالها نرم افزارهايي هستند كه روي كامپيوتر اجرا مي شوند اما فايروالهاي ديگر به صورت سخت افزاري ساخته شده اند و كل شبكه را از حمله مصون مي كنند.

برای دیدن کل مقاله به ادامه مطلب بروید>>>

از این که هک شده اید حس عجیب و مضحکی دارید، اما دقیقاً نمی دانید در مرحله ی بعدی چکار کنید. اگر مانند اکثر مردم باشید، نمی دانید الزاماً باید کجا را بگردید تا شواهدی برای به خطر افتادن سیستم تان بیابید. حال نگاهی می اندازیم به چند مورد از شواهد رایجتر که ممکن است پس از ایجاد عیب در سیستم پیدا کنید.

user account های مشکوک می بایست غیر فعال شده و جستجو کنیم چه کسی و چرا آن را ایجاد کرده است. اگر سیستم auditing (بازرسی) بدرستی فعال شده باشد، audit log ها (ثبتهای بازرسی) نشان خواهند داد چه کسی آنهارا ایجاد نموده است. اگر بتوانید تاریخ و زمان ایجاد account را پیدا کنید و آن account در اثر یک هک بوجود آمده باشد، شما یک قالب زمانی خواهید داشت که می توان در آن به جستجوی دیگر رویدادهای audit log که ممکن است مرتبط باشد پرداخت.

به منظور اینکه متوجه شوید آیا برنامه ی مخربی ارتباطات ورودی را تحت کنترل دارد - که می تواند به عنوان یک پورت پنهانی برای هکر استفاده شود - از ابزارهایی مانند TCPView مربوط به Sysinternals یا Fpipe مربوط به Foundstone استفاده کنید. این ابزارهای ویندوز نشان می دهند چه برنامه هایی در حال استفاده از هر یک از پورت های باز سیستم شما هستند. در مورد سیستمهای یونیکس از netstat یا lsof که درون سیستم عامل قرار دارند استفاده کنید. از آنجا که ممکن است یک هکر باهوش netstat و lsof شما را با نسخه های تروجانی (که پورت های باز شده توسط هکرها را نشان نمی دهد) جایگزین کند، بهترین کار این است که این سیستم قربانی را با استفاده از پورت اسکنر گمنام و رایگان nmap (از سایت insecure.org) از کامپیوتر دیگر اسکن کنید. این امر به شما دو دیدگاه مختلف از پورت های باز سیستم می دهد.

هکری که یک سرور ویندوز را مورد حمله قرار می دهد، ممکن است برنامه های اجرا شده را از طریق registry در نواحی ذیل اضافه یا جایگزین کند:

• HKLM > Software > Microsoft > Windows > CurrentVersion> Run

• HKCU > Software > Microsoft > Windows > CurrentVersion> Run

نرم افزارهای مخرب نیز ممکن است از طریق دستورهای اجرای سیستم عامل اجرا شود. به منظور اینکه ببینید چه برنامه هایی در دستور اجرای یک سیستم ویندوز قرار گرفته است، به command prompt بروید و تایپ کنید AT . در یک سیستم یونیکس از فرمان های cron یا crontab استفاده کنید تا لیست فعالیت هایی را که در دستور اجرا (schedule) قرار دارند ببینید.

هکرانی که به سیستم یونیکس حمله می کنند، ممکن است از یک root kit استفاده کنند که به آنان کمک می کند با استفاده از یک خلأ آسیب پذیری در سیستم عامل یا برنامه های نصب شده، به root access دست پیدا کنند. با توجه به آن که برای هکران root kit های زیادی وجود دارد، تعیین این که کدام فایل ها دستکاری شده اند بسیار مشکل است. برنامه هایی وجود دارند که به این امر کمک می کنند، مانند chrookit.

برای یک هکر هزاران راه ممکن وجود دارد تا ردپای خود را بپوشاند، اما جستجو در موارد فوق شروع بسیار خوبی برای گشت و گذار شما جهت تشخیص خطرات سیستم و حملات هکرها است.

مترجم: سینا صدقی

قبل از اينكه درباره امنيت وب سايت صحبت كنيم بايد بگويم حمله اي كه به يك وب سايت انجام مي شود با حمله ويروس ها و كرم هاي اينترنتي متفاوت است.

حمله به وب سايت ها يا هك كردن يك وب سايت زماني اتفاق مي افتد كه افرادي سعي مي كنند با هدف خرابكاري يا دسترسي يا سوء استفاده از اطلاعات ذخيره شده در سرور آن وب سايت به سايت مذكور نفوذ كنند.

هر شخصي براي هك كردن وب سايت شما احتياج به يك ورودي حفاظت نشده دارد تا از اين طريق به سرور وب سايت شما نفوذ كند.

اين ورودي ها سه محل هستند:

1- كامپيوتر شخصي شما كه براي ارسال فايل هاي جديد به سرور (وب سايت) خود از آن استفاده مي كنيد.

2- از طريق هر فرمي كه براي جمع آوري اطلاعات از بازديد كنندگان و كاربران استفاده مي كنيد.

3- از محل فيزيكي و جاييكه سرور وب سايت شما قرار دارد.

البته هنوز حفره هايي از طريق ويروس و كرم ها براي نفوذ به وب سايت شما وجود دارد اما اين حفره ها در نرم افزارهايي كه بازديد كنندگان سايت شما براي مشاهده وب سايت استفاده مي كنند (مانند فايرفاكس، يا اينترنت اكسپلورر و ...) وجود دارند و نه در خود وب سايت.

شما مي توانيد با استفاده از فاير وال مانع نفوذ و تكثير كرم ها در شبكه خود شويد و مي توانيد جلوي ويروسي شدن سرور ايميل خود را بگيريد. براي اين منظور بايد به كليه همكاران خود آموزش لازم را بدهيد و هميشه آخرين وصله هاي امنيتي را نصب كنيد.

به عبارت ديگر اگر براي وب سايت خود يك سرور اختصاصي داريد و خود آنرا اداره مي كنيد بايد از آخرين دستاوردهاي فناوري هاي امنيتي بهره بگيريد و از افرادي كه چنين دانشي دارند براي حفاظت اطلاعات خود استفاده كنيد.

بعد از همه اين حرفها بايد بگويم اوضاع آنقدر هم خراب نيست و با استفاده از روش هاي ساده و مداوم مي توانيد احتمال هك شدن وب سايت خود را تا حد زيادي پايين بياوريد. و حفره ها را تا حد امكان مسدود كنيد. سعي داريم در آينده اطلاعات بيشتري درباره امنيت وب سايت در ياد بگير دات كام قرار دهيم.

wifiمخفف كلمات Wireless Fidelity مي باشد و در حقيقت يك شبكه بي سيم است كه مانند امواج راديو و تلويزيون و سيستم هاي تلفن همراه از امواج راديويي استفاده مي كند. برقراري ارتباط با شبكه بي سيم شباهت زيادي به يك ارتباط راديويي دو طرفه (مانند بي سيم پليس) دارد.

برای دیدن کل مقاله به ادامه مطلب بروید>>>

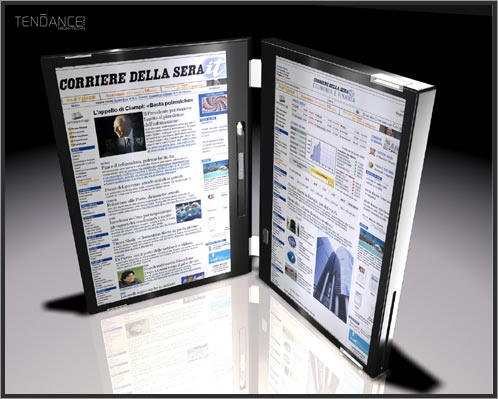

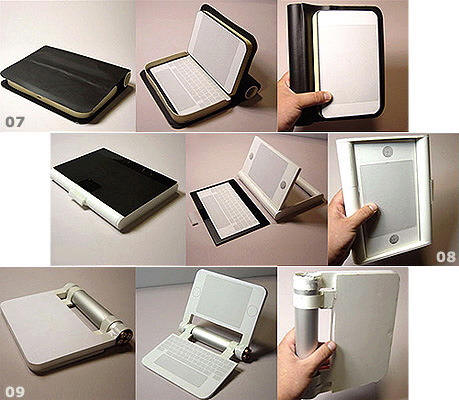

در اين صفحه لپ تاپ هاي عجيبي را مشاهده مي كنيد، كه به يكبار ديدن مي ارزد. اينها نمونه هايي هستند كه به عنوان يك طرح مفهومي براي آينده پيشنهاد شده اند.

اين لپ تاپ كه به گفته طراح آن براي سال 2015 ميلادي طراحي شده است داراي دو صفحه نمايش كشويي لمسي از نوع OLED است. يكي از اين صفحه ها را در صورت نياز مي توان به صورت كي برد استفاده كرد.

شايد اين لپ تاپ دو جعبه به هم چسبيده و كمي قطور به نظر برسد. اما حقيقت اين است كه كمپاني هاي بسيارري روي اين طرح كار مي كنند.

شايد لپ تاپ درسي كودكان در آينده اين گونه باشد!

آيا مي دانيد كه مي توان 2 كامپيوتر را با يك كابل USBــ USB ساده به يكديگر متصل كرد؟

اگر دو كامپيوتر در خانه يا محل كار خود داريد كه براي استفاده اشتراكي از فايلهاي موجود در هر كدام مي خواهيد آن دو را به يكديگر وصل كنيد. اين روش يكي از سريعترين روشهاي موجود است.

براي اتصال دو كامپيوتر استفاده از يك هاب يا روتر هميشه كار معقولي نيست. بلكه استفاده از يك كابل USBــ USB بسيار كاربردي و عملي تر است. با اين روش حتي مي توانيد اتصال اينترنتي را بين دو كامپيوتر به اشتراك بگذاريد.

در اين آموزش كوتاه براي شما نحوه اتصال دو كامپيوتر با يك كابل خاص USBــ USB آموزش داده مي شود.

برای دیدن کل مقاله به ادامه مطلب بروید>>>

٢ش

٢ش

كارت هاي صدا حداقل 4 وظيفه را در كامپيوتر بر عهده دارد. آنها بعنوان synthesizer رابط MIDI و مبدل آنالوگ به ديجيتال (A/D) در حال ضبط كردن و مبدل ديجيتال به آنالوگ (D/A) در حال پخش عمل مي كنند. اكنون به توضيح هر كدام مي پرداريم

برای دیدن مقاله کامل به ادامه مطلب بروید>>>

برای دیدن این مقاله به ادامه مطلب بروید >>>

تعداد صفحات : 2

تبلیغات

تبلیغات